Suivez ce guide afin de vous connecter à votre réseau d’entreprise n’importe ou depuis internet au travers des fonctions de serveur VPN fourni par votre routeur Ubiquiti ER-X. Apprenez comment configurer un EdgeRouter en tant que serveur VPN L2TP Ipsec (Layer 2 Tunneling Protocol) en utilisant l’authentification locale.

ATTENTION: Le serveur VPN EdgeRouter L2TP utilise l’authentification MS-CHAP v2 par défaut. Soyez sur que ce protocole est activé sur la carte réseau de votre client VPN. Les clients Apple (macOS) ont l’authentification MS-CHAP v2 activée par défaut, alors que les postes Windows pas forcément.

Pré-requis et environnement technique

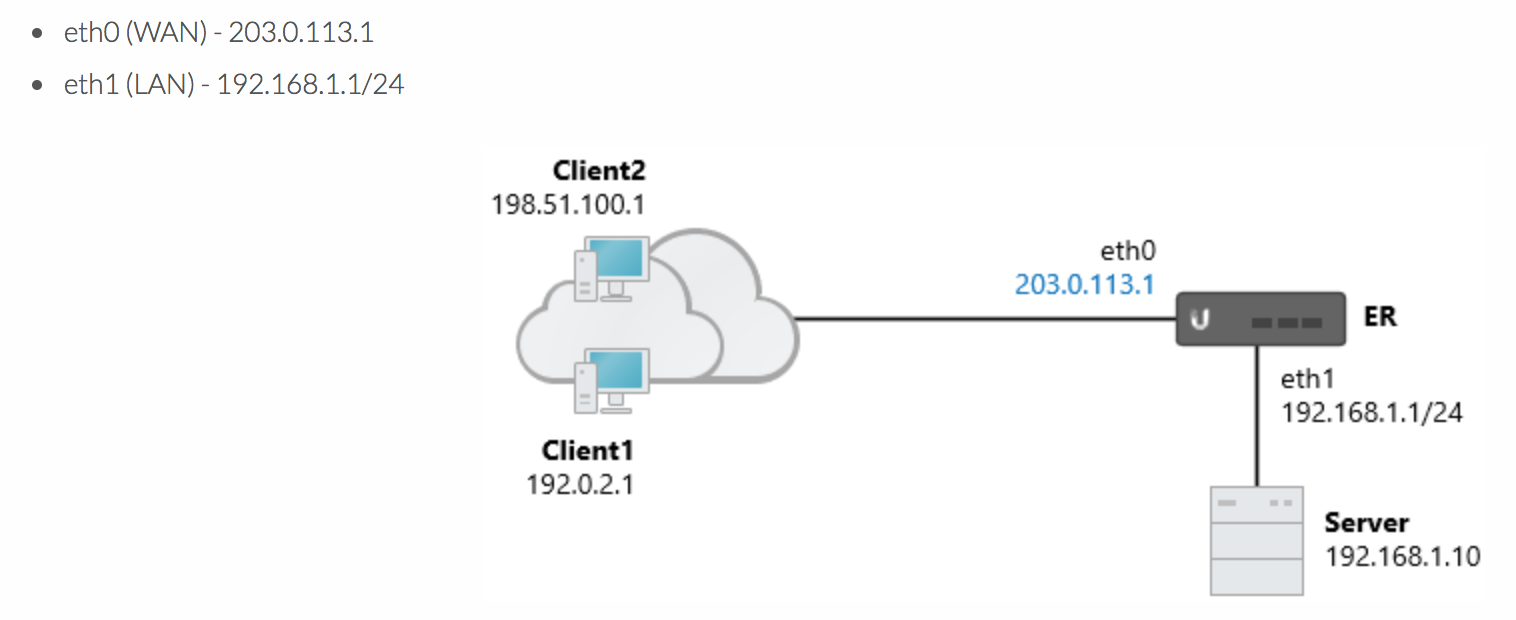

L’architecture que nous utilisons en modèle pour ce tutoriel est la suivante:

Pour cet article les pré-requis réseaux sont que les interfaces réseaux (LAN et WAN sont déjà configurées) et que leur connectivité est établie. Les ports et protocoles nécessaires à l’établissement d’un tunnel L2TP sont :

- UDP 1701 (L2TP)

- UDP 500 (IKE)

- Protocol 50 (ESP)

- UDP 4500 (NAT-T)

Connectez vous en SSH sur votre routeur.

Puis entrez en mode configuration avec la commande suivante:

ubnt@ubnt:~$ configure

Application des réglages Réseaux

1 – Ajoutez les règles de pare-feu suivantes:

(vous pouvez faire un copier/coller par règle)

set firewall name WAN_LOCAL rule 30 action accept

set firewall name WAN_LOCAL rule 30 description IKE

set firewall name WAN_LOCAL rule 30 destination port 500

set firewall name WAN_LOCAL rule 30 log disable

set firewall name WAN_LOCAL rule 30 protocol udp

set firewall name WAN_LOCAL rule 40 action accept

set firewall name WAN_LOCAL rule 40 description ESP

set firewall name WAN_LOCAL rule 40 log disable

set firewall name WAN_LOCAL rule 40 protocol esp

set firewall name WAN_LOCAL rule 50 action accept

set firewall name WAN_LOCAL rule 50 description NAT-T

set firewall name WAN_LOCAL rule 50 destination port 4500

set firewall name WAN_LOCAL rule 50 log disable

set firewall name WAN_LOCAL rule 50 protocol udp

set firewall name WAN_LOCAL rule 60 action accept

set firewall name WAN_LOCAL rule 60 description L2TP

set firewall name WAN_LOCAL rule 60 destination port 1701

set firewall name WAN_LOCAL rule 60 ipsec match-ipsec

set firewall name WAN_LOCAL rule 60 log disable

set firewall name WAN_LOCAL rule 60 protocol udp

2 – Ensuite, configurez les paramètres d’authentification sur votre serveur VPN.

(remplacez <secret> par votre clé pré-partagée à la ligne 2, puis par le mot de passe utilisateur à la ligne 4 et 5

note: A partir de cette ligne, tous les éléments mis en forme en gras Orange peuvent être spécifique à votre configuration. Donc à vous d’ajuster les réglages suggérés si besoin.

set vpn l2tp remote-access ipsec-settings authentication mode pre-shared-secret

set vpn l2tp remote-access ipsec-settings authentication pre-shared-secret <secret>

set vpn l2tp remote-access authentication mode local

set vpn l2tp remote-access authentication local-users username user1 password <secret>

set vpn l2tp remote-access authentication local-users username user2 password <secret>

3 – Définissez les adresses IP qui seront fournis à vos client VPN.

set vpn l2tp remote-access client-ip-pool start 192.168.100.240

set vpn l2tp remote-access client-ip-pool stop 192.168.100.249

NOTE: Soyez sur que les adresses que vous définissez ici sont sur un réseau différent que celui de votre LAN.

Si votre LAN est sur le réseau 192.168.1.0/24, utilisez un autre réseau. Par exemple, 192.168.2.0/24

4 – Définissez les serveurs VPN fournis à vos clients VPN.

set vpn l2tp remote-access dns-servers server-1 8.8.8.8

set vpn l2tp remote-access dns-servers server-2 8.8.4.4

5 – Définissez les réglages sur l’interface WAN (qui recevra les connexions des clients VPN) selon votre environnement. Configurez seulement une des hypothèses suivantes correspondant à votre situation:

(A) Votre interface WAN reçoit son adresse IP par DHCP.

set vpn l2tp remote-access dhcp-interface eth0

(B) Votre interface WAN utilise une adresse IP statique

set vpn l2tp remote-access outside-address adresse ip

(C) Votre interface WAN reçoit son adresse IP grâce à des identifiants PPPoE. (exemple: quand votre routeur remplace une box Opérateur)

set vpn l2tp remote-access outside-address 0.0.0.0

6 – Définition de l’interface IPsec qui recevra les requêtes L2TP des clients.

set vpn ipsec ipsec-interfaces interface eth0

7 – (Optionnel) Attribuer une adresse IP spécifique a un client L2TP.

set vpn l2tp remote-access authentication local-users username user1 static-ip adresse ip

8 – (Optional) Baisser la taille des paquets MTU pour le traffic L2TP. Si vous rencontrez de faibles performances réseaux en utilisant le VPN L2TP, il conviendra de baisser la taille des paquets pour le VPN. Cela peut être nécessaire lors de l’utilisation du PPPoE sur l’interface WAN. Dans ce cas, il convient de définir une taille à 1492 byte par exemple.

set vpn l2tp remote-access mtu <mtu-value>

9 – (Optionnel) Forcer le protocole d’authentification utilisé lors de la connexion. (par défaut mschap-v2)

set vpn l2tp remote-access authentication require [ pap | chap | mschap | mschap-v2 ]

- PAP – Force l’usage de Password Authentication Protocol

- CHAP – Force l’usage de Challenge Handshake Authentication Protocol

- MS-CHAP – Force l’usage de Microsoft Challenge Handshake Authentication Protocol

- MS-CHAP-V2 – Force l’usage de Microsoft Challenge Handshake Authentication Protocol Version 2 (default)

10 – Enfin, appliquez la configuration et sauvegardez la.

commit ; save